Типичные ежедневные проблемы, требующие решения

У пользователей ИТ-систем и ИТ-услуг:

- Как запросить доступ к ИТ-системе для меня?

- Как запросить доступ к ИТ-системе для моего сотрудника?

- Кто должен утвердить доступ?

- Почему не прошло согласование?

- Когда доступ будет предоставлен?

- Почему так долго?

У ИТ-поддержки:

- Кто может запросить изменение доступа?

- Кто утверждает доступ в эту систему? На основании чего?

- Как гарантировать время выполнения запросов?

- Предоставление прав к ИТ-системам требует всё больше и больше времени. Как обосновать очередное увеличение штата?

- Никто заранее не информирует о новых сотрудниках, перемещениях, увольнениях, …

У отдела информационной безопасности:

- Кто отвечает за доступ к этой системе?

- Кто предоставил доступ к этой системе этому пользователю, когда, на основании чего, кто запросил, кто утвердил?

- Как избавиться от ничейных активных учётных записей?

- Сколько у нас устаревших неиспользуемых, но активных учётных записей?

- Действительно ли этим пользователям нужны такие широкие права?

- Отзыв прав доступа занимает слишком много времени

Полноценное решение задач управления доступом

Процесс

Процесс основан на лучших практиках ITIL, COBIT и ISO/IEC 24760-1, полностью описывает процедуры управления доступом и учётными записями

Ролевые модели

Ролевые модели учитывают действующие бизнес-процессы, бизнес-операции, требуемые права, правила назначения и аудита

Автоматизация

Специализированное программное обеспечение для автоматического управления учётными записями, ролями и правами пользователей

IDM от профессионалов в управлении ИТ

За последние семь лет команда Cleverics выполнила более 60 проектов организации управления ИТ в таких компаниях, как ВТБ 24, РОСНО, РосЕвроБанк, Yum! Restaurants, Эльдорадо, Pony Express и других.

За последние семь лет команда Cleverics выполнила более 60 проектов организации управления ИТ в таких компаниях, как ВТБ 24, РОСНО, РосЕвроБанк, Yum! Restaurants, Эльдорадо, Pony Express и других.

Мы понимаем, что эффективное управление доступом можно организовать только на базе хорошо спроектированного процесса с проработанными ролевыми моделями.

Мы знаем, что даже хорошо спроектированный процесс IDM требует безупречной автоматизации и обученных участников (исполнителей).

Поэтому мы предлагаем комплексное решение:

- консалтинг по проектированию и запуску процесса управления доступом (IDM, IAM)

- автоматизацию в специализированном инструменте

- обучение вашего персонала

- техническую и методическую поддержку решения

- развитие решения – построение ролевых моделей и автоматизацию управления доступом для дополнительных, следующих ИТ-систем

Мы также готовы предложить обучение и консалтинг в смежных с IDM областях: организацию службы поддержки пользователей, разработку каталога ИТ-услуг, построение управления изменениями и релизами и других.

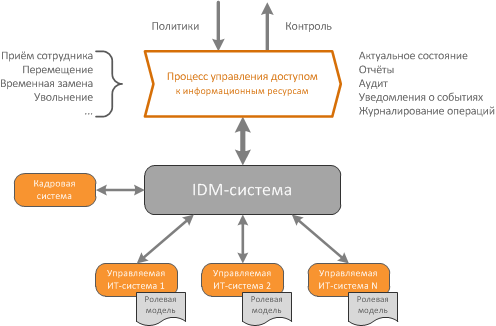

CleverIDM: процесс управления доступом

Центральное звено эффективного управления и контроля

Необходимый элемент системы предоставления правильным сотрудникам правильных прав в правильные ИТ-системы, в короткие сроки.

Все виды пользователей ИТ-систем

Процесс предусматривает предоставление доступа сотрудникам, подрядчикам, партнёрам, клиентам, а также управление служебными учётными записями

Лучшие практики

Процесс проектируется индивидуально для каждой организации с учётом рекомендаций из ITIL, COBIT, ISO 24760-1 и других источников знаний

Единый контур управления

Процесс взаимодействует и интегрируется с другими процессами управления ИТ: управлением событиями, управлением инцидентами, обработкой обращений пользователей

Сообщите нам о своих задачах и мы предложим решение:

CleverIDM: ролевые модели

Эффективные и удобные ролевые модели учитывают множество аспектов:

- правила именования

- правила назначения

- состав прав для каждой роли

- ответственные лица

- правила аудита и контроля

- структура ролей (базовые, бизнес, служебные)

Расскажите нам о своих ИТ-системах и мы разработаем ролевые модели:

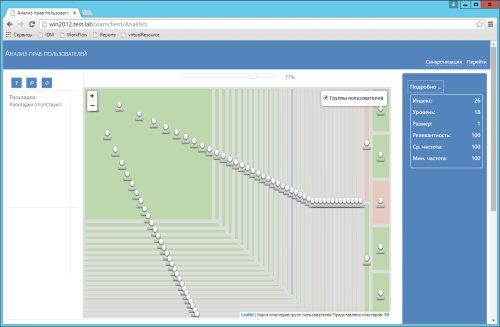

CleverIDM: автоматизация

Программное решение CleverIDM эффективно решает задачи:

- создание модели объектов доступа (ресурсов, бизнес-ролей и системных ролей), предусматривающей наличие связей между ролями (несовместимые роли, роли-пререквизиты)

- управление политиками доступа к информационным ресурсам и ролям в различных режимах

- управление жизненным циклом согласования доступа к ролям (состав и последовательность фаз согласования, состав групп согласования)

- управление моделью объектов доступа с помощью механизма версионности, обеспечивающего как аудит состояния модели на любой момент в прошлом, так и планирование версий на будущее

- автоматизированное управление запросами на предоставление, отзыв и временную приостановку действия доступа (блокировками), в том числе создаваемых автоматически на основании определенных событий

- согласование предоставления доступа к ресурсам с участием как выделенных сотрудников, входящих в состав групп согласования, так и участников согласования, определяемых автоматически в зависимости от контекста запроса

- оповещение сотрудников, вовлеченных в процесс, с помощью электронной почты, подписанной ЭЦП (электронной цифровой подписью), и проверка ЭЦП входящей в систему электронной почты

- интеграция с Active Directory: автоматическая актуализация справочников системы, создание групп и учетных записей, включение учетных записей в группы, блокировка/разблокировка учетных записей

- обеспечение внешнего (относительно системы) аудита производимых в ней операций с помощью логирования на внешний ресурс однократной записи (WORM – Writу Only Read Many)

- отчётность в различных разрезах на любую дату: доступ к ресурсам и ролям, доступ сотрудника, наличие неправомерного или отсутствие необходимого доступа к ресурсу/роли или для сотрудника, действия с информационными объектами системы, действия оператора системы